SharePoint et le SSO : Configuration

Il existe des tutoriels assez détaillé sur la configuration d’AD FS et SharePoint, plutôt que de refaire ce qui a déjà été fait, je vais vous indiquer des tutoriels à suivre et les « compléter » dans cette partie:

Pour effectuer la configuration de SharePoint et d’AD FS, suivez cet article de A à Z (en adaptant avec les claims que vous avez décidé d’utiliser). Attention tout de même, il n’explique pas comment ajouter d’autres types de claims à votre claim provider trust dans AD FS. Le but étant de les faire correspondre aux claims que vous avez configurés sur votre RP-STS dans AD FS et au niveau de l’authentication provider dans SharePoint. Donc, après avoir suivi le step by step fourni dans cet article, je vous conseille de suivre la petite procédure suivante (toujours en adaptant avec vos claims) pour terminer la configuration d’AD FS.

1. Ouvrir la console AD FS

2. Sélectionner Trust Relationships

3. Puis Claims Provider Trust

4. Edit Claim Rules (via clic droit sur Active Directory)

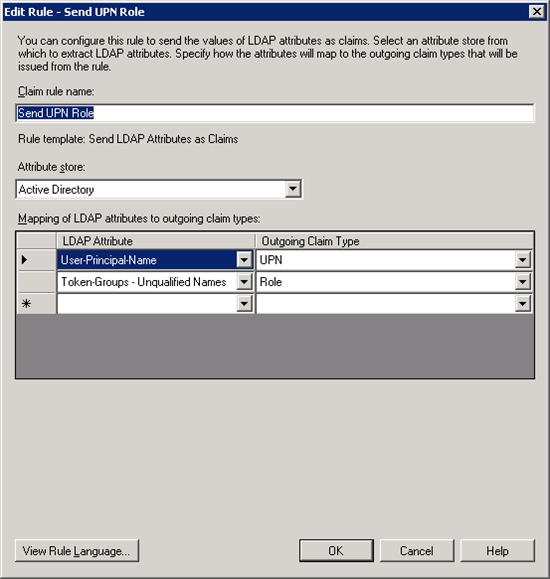

5. Ajoutez-y les claims que vous avez préalablement configurés dans votre RP-STS. (voir screenshot)

Vous pouvez aussi vous aider de cette ressource pour améliorer votre compréhension, beaucoup de concepts y sont expliqués. Contrairement à la première ressource ce n’est pas un step by step mais c’est très complet.

Dès lors que vous avez configuré votre première application et que vous souhaitiez en ajouter une autre à votre infrastructure SSO:

Configurez un nouveau RP-STS sur AD FS (post back url et realm différents)

Effectuez la configuration sur la partie Sharepoint (il s’agit d’ajouter un realm et une url à l’authentication provider déjà configuré, aidez-vous de la seconde partie de cet article https://blogs.technet.com/b/speschka/archive/2010/04/27/how-to-create-multiple-claims-auth-web-apps-in-a-single-sharepoint-2010-farm.aspx)

Je ferais probablement plus tard un step-by-step complet sur ce point.[V1]

Remarque : lorsque vous activez uniquement le mode claims via authentication provider sur une web application l’indexation pour la recherche ne peut plus s’effectuer.

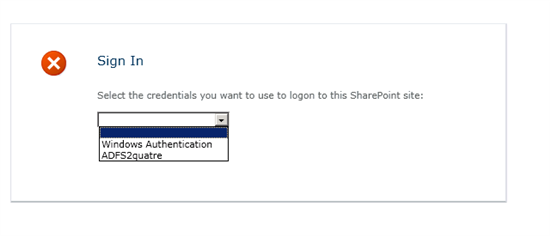

L’astuce pour palier à cet inconvénient majeur consiste à activer le NTLM en mode claims et un authentication provider AD FS. Les clients disposeront alors d’une fenêtre comme celle ci-dessous lors de la connexion leur demandant de choisir sur quelle base s’identifier.

**

**Remarque :**si vous ne souhaitez pas laisser ce choix à vos utilisateurs tout en gardant l’indexation de la recherche, il vous suffit d’ajouter une zone à la WebApp et de configurer le mode NTLM comme mode d’authentification pour cette zone. (Seul mode supporté par le crawl)

Le fonctionnement est relativement simple :

La WebApp dispose de plusieurs zones (donc de plusieurs url)

Un ou plusieurs modes d’authentification ont été configuré par zone.

C’est donc en fonction de l’url de provenance du visiteur que la WebApp va proposer les modes d’authentification correspondants à la zone associée. S’il n’y a qu’un seul mode, il est proposé directement (la page ci-dessus n’est pas affichée).

Dans mon cas, il s’agissait d’une zone publique avec un Authentication Provider AD FS pour le SSO ainsi qu’une zone privée interne à mon infrastructure SharePoint (NTLM activé pour disposer du crawl du contenu de chacune de mes WebApps)

Voici un article qui explique comment configurer une zone supplémentaire pour une web application (étape 2)

https://help.sharepointsolutions.com/products/Excm/webframe.html?Configuration_FBA_DualZone.html

Enfin il vous suffira ensuite d’éditer la source d’indexation dans l’application de service de recherche SharePoint pour spécifier l’url de la web app qui prend en charge le NTLM.